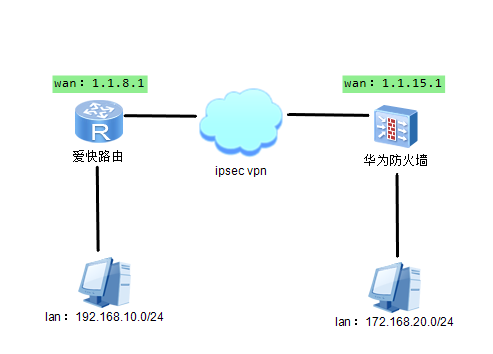

网络拓扑如下:

网络环境说明:

爱快路由:

爱快路由版本3.4.4

Wan地址:1.1.8.1

Lan地址:192.168.10.0/24

华为防火墙:

Wan地址:1.1.15.1

Lan地址:172.168.20.0/24

网络需求:

爱快路由和华为防火墙对接ipsec vpn对接成功并且能互访。

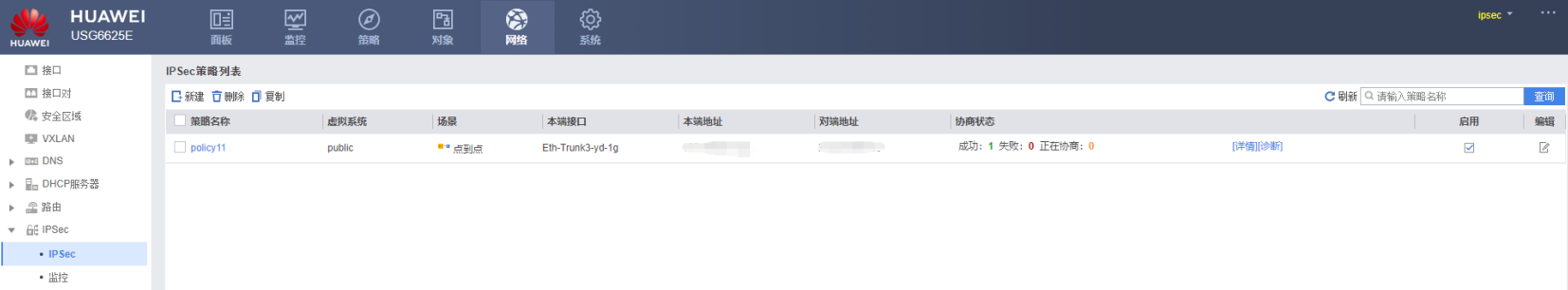

华为防火墙具体配置如下:

型号:USG6625E

第一步:

完成接口配置。选择“网络--接口”

配置华为防火墙的出接口。

第二步:

配置安全区域。

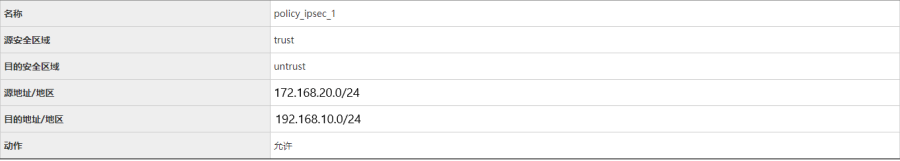

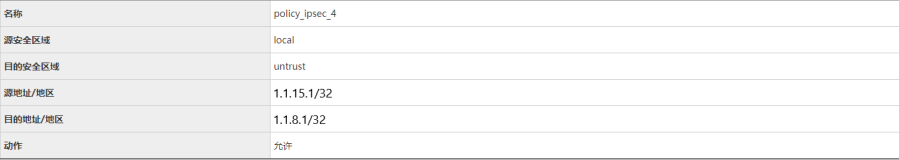

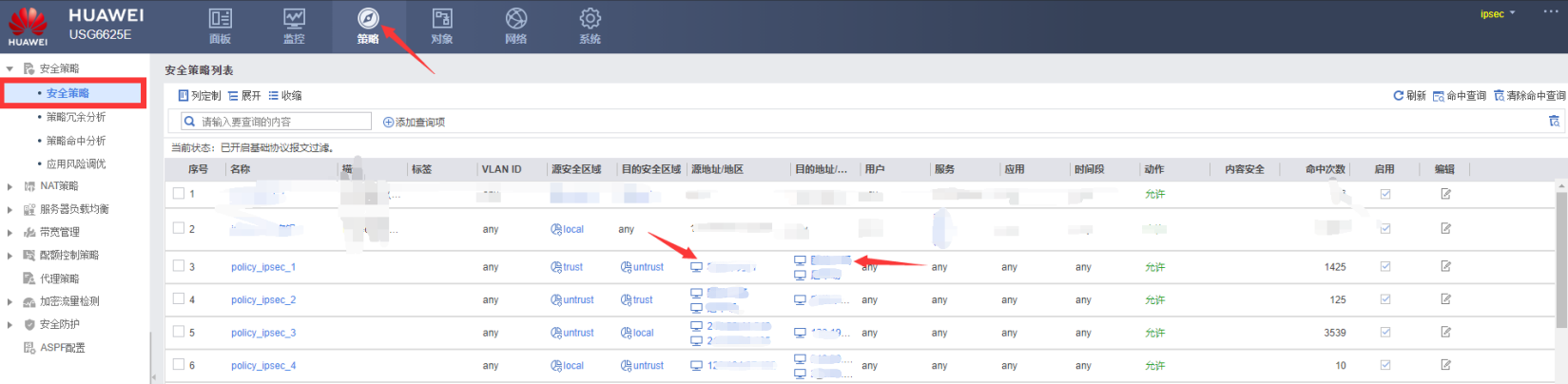

配置安全策略,允许私网指定网段进行报文交互。

选择“策略 > 安全策略 > 安全策略”。

单击“新建”,按如下参数配置从Trust到Untrust的域间策略。源地址、目的地址填写两端内网ip地址段172.168.20.0和192.168.10.0网段。

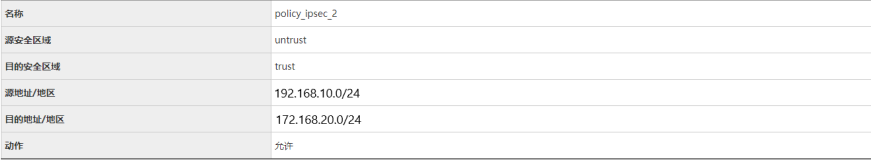

从Untrust到Local和从Local到Untrust的域间策略,源地址、目的地址填写两端外网ip地址段172.168.20.0和192.168.10.0网段。

安全策略中添加安全区域放行防火墙以及爱快路由的网段。

Untrust:非信任区域

Trust:信任区域

第三步:

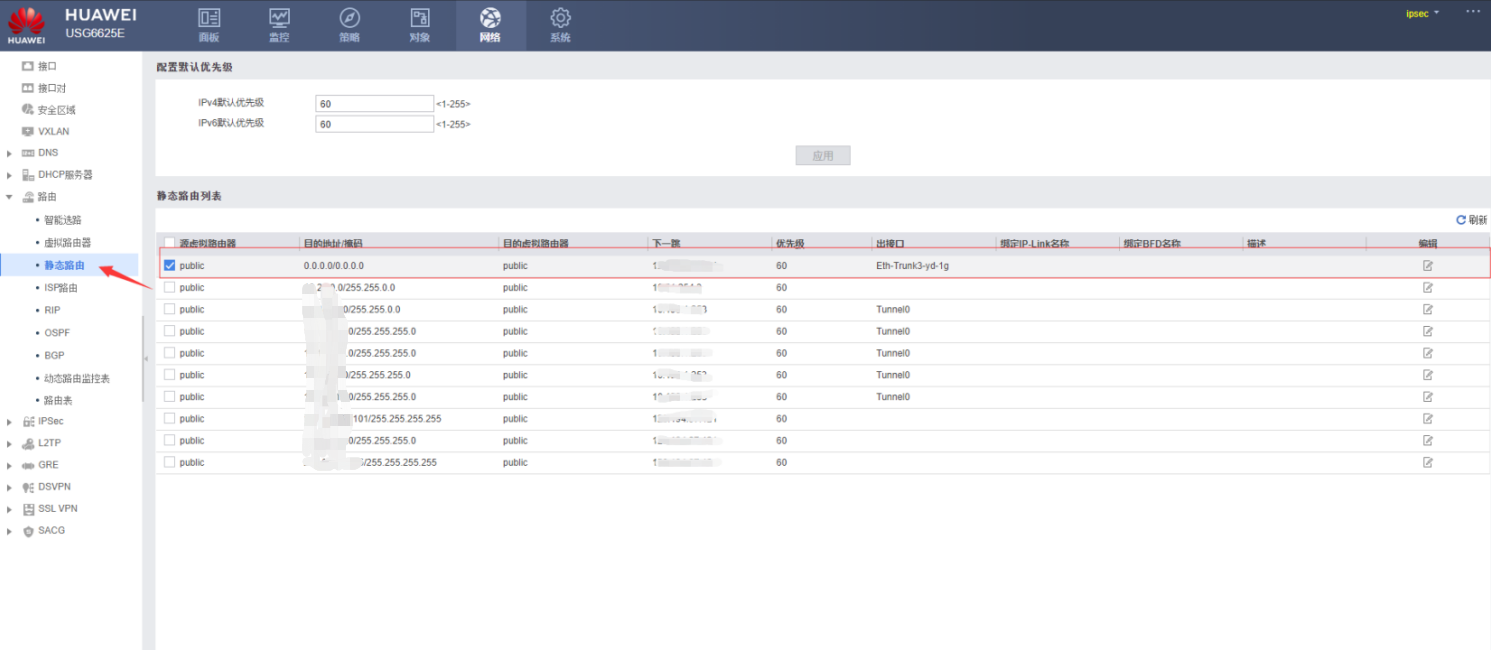

配置到达对端的路由。假设华为防火墙通往爱快路由的下一跳设备的IP地址为1.1.8.1。

选择“网络 > 路由 > 静态路由”

目的地址:填写去访问对端设备的内网IP地址或缺省路由。

下一条网关:华为防火墙通往爱快路由的下一跳设备的IP地址。

第四步:

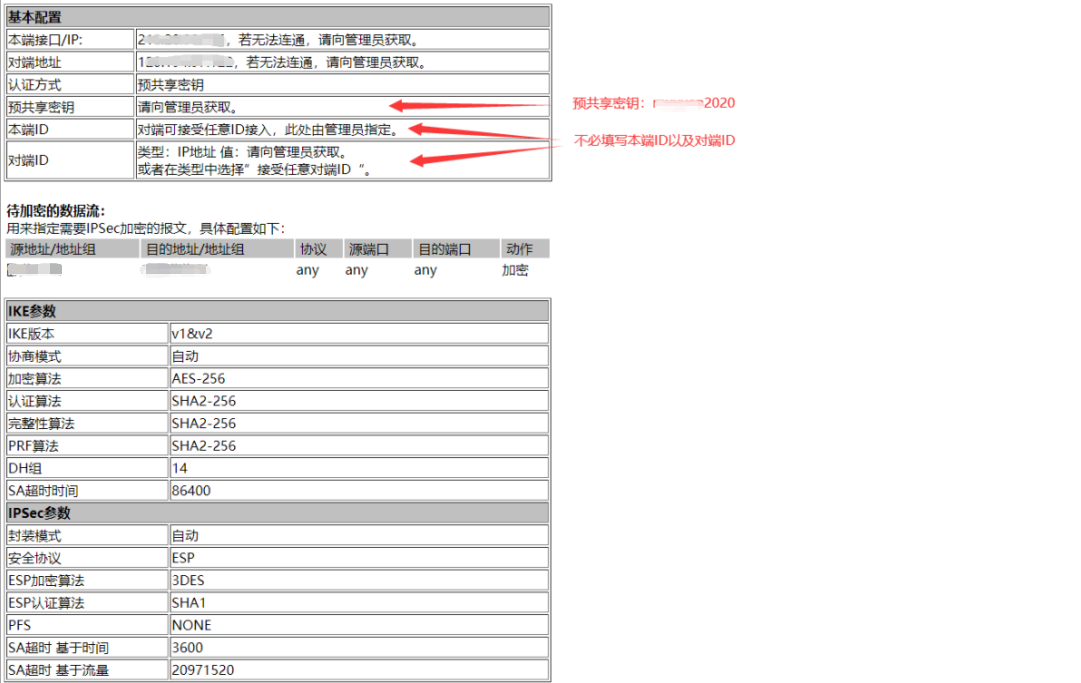

按照下图中配置ipsec规则,选用点对点模式

注意事项:一般情况下,其他品牌路由的IPsec group 1对应的为modp768,group 2对应modp1024,group5对应modp1536 ,

group14对应modp2048,group15对应modp3072,group16对应modp4096,group17对应modp6144,group18对应modp8192。

爱快ipsec vpn不支持PFS协议,如对端有这两种协议一定要关闭这两个协议才能完成对接。

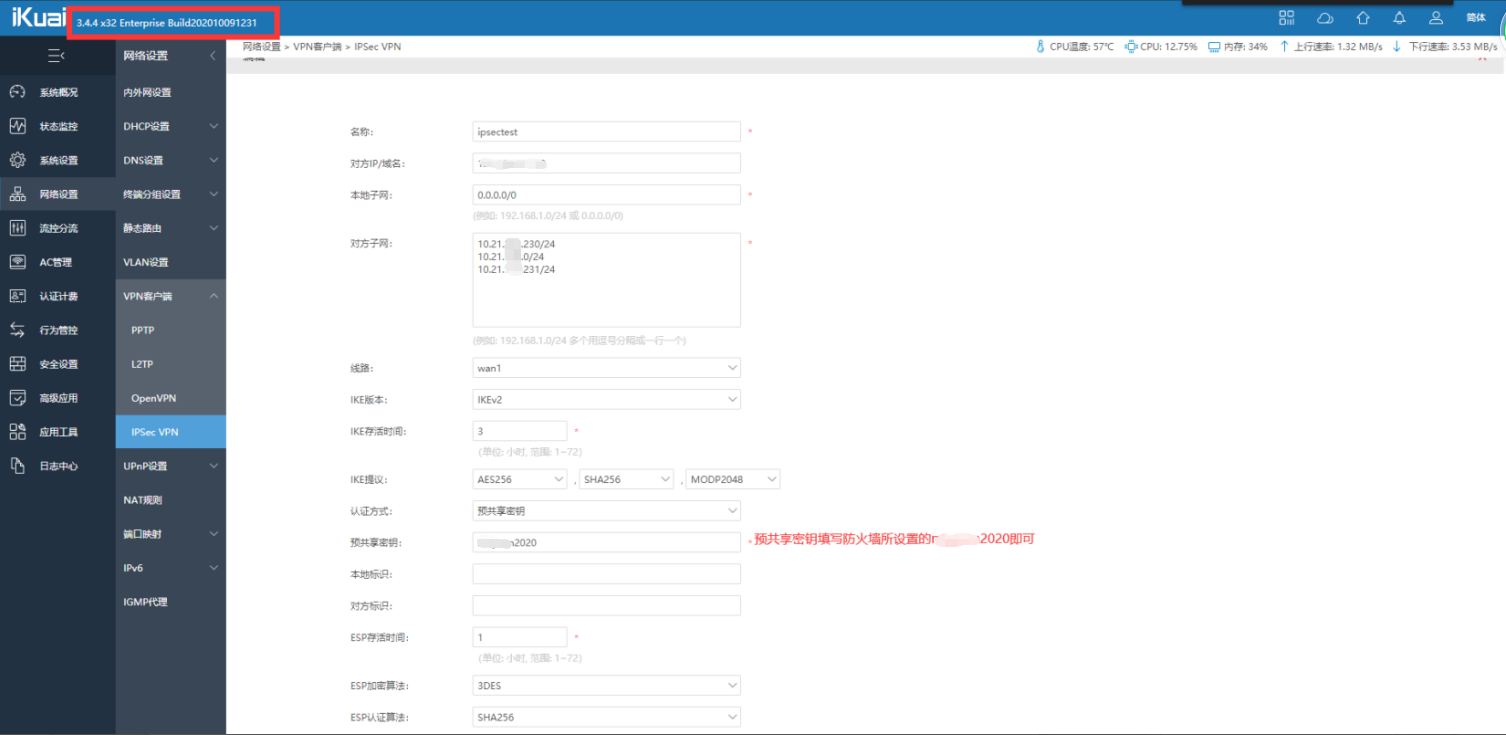

爱快路由器具体配置如下:

型号:全系列路由3.4.4版本及以上

爱快ipsec vpn配置教程

https://www.ikuai8.com/index.php?option=com_content&view=article&id=139&Itemid=242

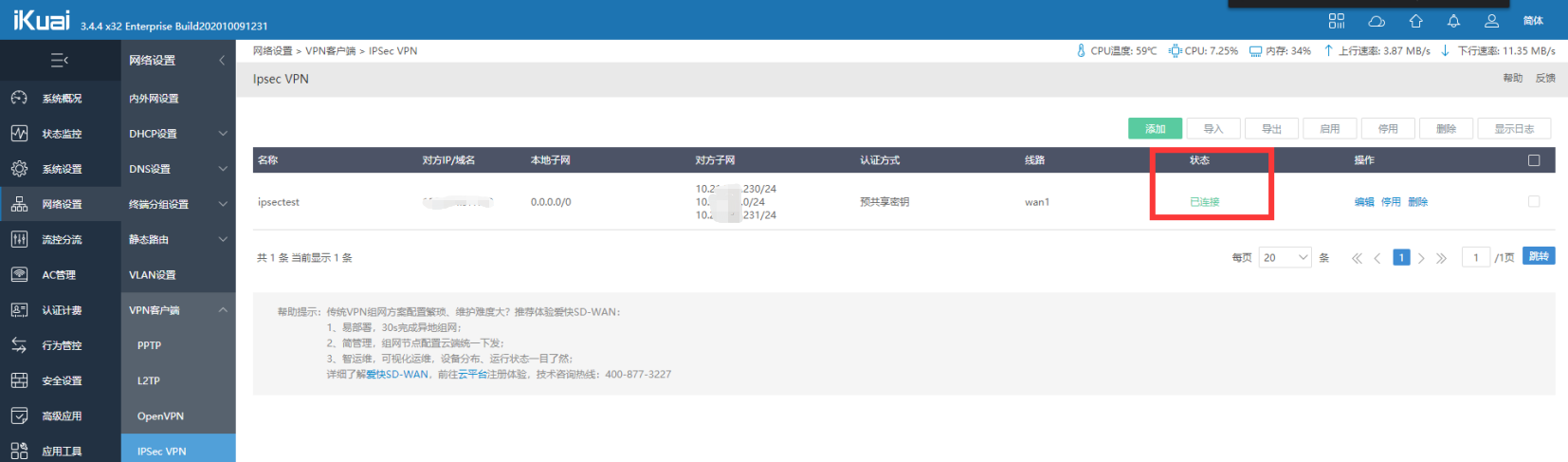

IpsecVPN建立成功:

第五步:

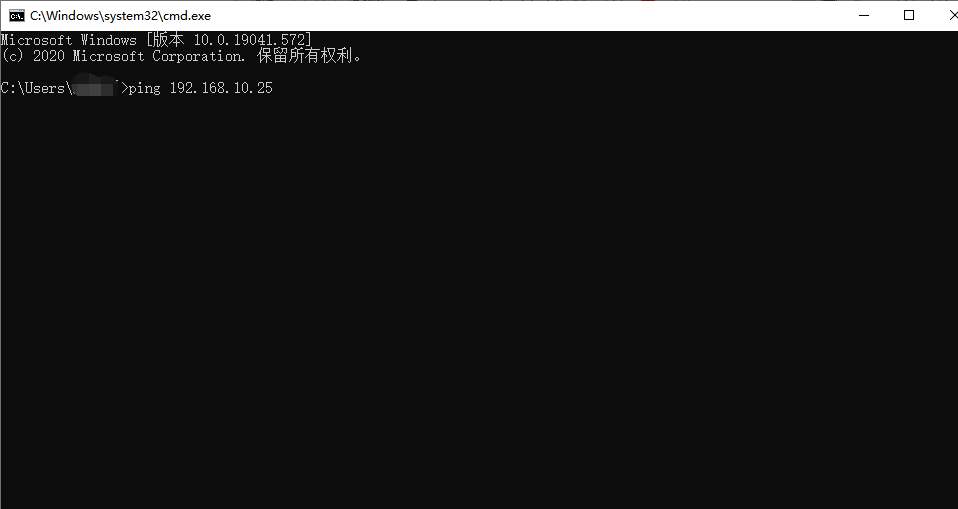

在终端cmd中ping/tracert对端内网ip地址,验证是否能够互访和追踪。不要在路由上直接ping/tracert对端内网ip地址。

华为命令行配置:

操作步骤

配置FW_A的基础配置。包括配置接口IP地址、接口加入安全区域、域间安全策略和静态路由。

配置接口IP地址。

配置接口GigabitEthernet 1/0/3的IP地址。

<FW_A> system-view

[FW_A] interface GigabitEthernet 1/0/3

[FW_A-GigabitEthernet1/0/3] ip address 192.168.10.1 24

[FW_A-GigabitEthernet1/0/3] quit

配置接口GigabitEthernet 1/0/1的IP地址。

[FW_A] interface GigabitEthernet 1/0/1

[FW_A-GigabitEthernet1/0/1] ip address 1.1.8.1 24

[FW_A-GigabitEthernet1/0/1] quit

配置接口加入相应安全区域。

将接口GigabitEthernet 1/0/3加入Trust区域。

[FW_A] firewall zone trust

[FW_A-zone-trust] add interface GigabitEthernet 1/0/3

[FW_A-zone-trust] quit

将接口GigabitEthernet 1/0/1加入Untrust区域。

[FW_A] firewall zone untrust

[FW_A-zone-untrust] add interface GigabitEthernet 1/0/1

[FW_A-zone-untrust] quit

配置域间安全策略。

配置Trust域与Untrust域之间的域间安全策略。

[FW_A] security-policy

[FW_A-policy-security] rule name policy1

[FW_A-policy-security-rule-policy1] source-zone trust

[FW_A-policy-security-rule-policy1] destination-zone untrust

[FW_A-policy-security-rule-policy1] source-address 192.168.10.0 24

[FW_A-policy-security-rule-policy1] destination-address 172.168.20.0 24

[FW_A-policy-security-rule-policy1] action permit

[FW_A-policy-security-rule-policy1] quit

[FW_A-policy-security] rule name policy2

[FW_A-policy-security-rule-policy2] source-zone untrust

[FW_A-policy-security-rule-policy2] destination-zone trust

[FW_A-policy-security-rule-policy2] source-address 172.168.20.0 24

[FW_A-policy-security-rule-policy2] destination-address 192.168.10.0 24

[FW_A-policy-security-rule-policy2] action permit

[FW_A-policy-security-rule-policy2] quit

配置Local域与Untrust域之间的域间安全策略。

配置Local域和Untrust域的域间安全策略的目的为允许IPSec隧道两端设备通信,使其能够进行隧道协商。

[FW_A-policy-security] rule name policy3

[FW_A-policy-security-rule-policy3] source-zone local

[FW_A-policy-security-rule-policy3] destination-zone untrust

[FW_A-policy-security-rule-policy3] source-address 1.1.8.1 32

[FW_A-policy-security-rule-policy3] destination-address 1.1.15.1 32

[FW_A-policy-security-rule-policy3] action permit

[FW_A-policy-security-rule-policy3] quit

[FW_A-policy-security] rule name policy4

[FW_A-policy-security-rule-policy4] source-zone untrust

[FW_A-policy-security-rule-policy4] destination-zone local

[FW_A-policy-security-rule-policy4] source-address 1.1.15.1 32

[FW_A-policy-security-rule-policy4] destination-address 1.1.8.1 32

[FW_A-policy-security-rule-policy4] action permit

[FW_A-policy-security-rule-policy4] quit

[FW_A-policy-security] quit

配置到达目的网络B的静态路由,此处假设到达网络B的下一跳地址为1.1.8.1。

[FW_A] ip route-static 192.168.10.0 255.255.255.0 1.1.8.1

对接注意事项:

1.华为防火墙安全规则需放行路由器lan口网段以及需互访的对端子网网段,untrust中需要放行。

2.路由器中本地子网填写0.0.0.0/0即可

3.两端Ipsec配置需按照图中严格配置,否则可能导致VPN不通,如需放行部分网段,需配合ACL规则使用。

4.爱快路由最好升级至最新版进行VPN搭建

5.爱快ipsec vpn不支持PFS协议,如对端有这种协议一定要关闭这个协议才能完成对接。

6.确认ipsec是否建立成功请在内网终端中ping以及追踪,不要再路由上进行。路由本身数据并不会直接走IPsecVPN隧道