28.2 IPSec VPN配置过程

IPsec VPN 提供了网关到网关和远程接入的安全服务功能。并支持隧道模式、传输模式两种封装模式。身份认证支持证书认证、预共享密钥。

配置 IPsec VPN 基本过程如下:

- 配置 IKE 协商策略,主要配置对端地址,认证方式,协商参数等。

- 配置 IPsec 协商策略,主要配置 IPsec 加密算法,封装模式等。

- 配置 IPsec 策略,通过配置 IPsec 策略来指定需要加密数据的网络范围。

28.2.1 配置IKE协商策略

配置步骤:

进入网络>VPN>IPsec-VPN>IPsec,点击

- 配置本地IP地址:指定本地用来协商的 ip 地址。

- 配置远程网关:如果对端指定地址固定可以配置静态 ip 地址。如果对端地址不确定可以选择动态地址。

- 配置认证方式:可选预共享密钥或证书。如果是证书需要预先导入证书。

预共享密钥方式需要和 IPSec VPN 对端一致。

28.2.2 配置IPSEC协商策略

配置步骤:

在 IKE 协商上,点击其对应的![]() 按钮,进入新建 IPSEC 协商

按钮,进入新建 IPSEC 协商

- 配置 IPSEC 协商的通道名称

- 配置 IPSEC 协商的交互方案。可以选择 ESP 封装算法,或 AH 的封装算法,和 IPSec 对端要保持一致。另外 Nat 穿越的情况下,不要使用AH 封装。

- 配置工作模式。网络到网络的 IPSec 传输使用隧道模式。L2tp 远程接入使用传输模式。与 IPSec 对端需要保持一致。

28.2.3 配置IPsec策略

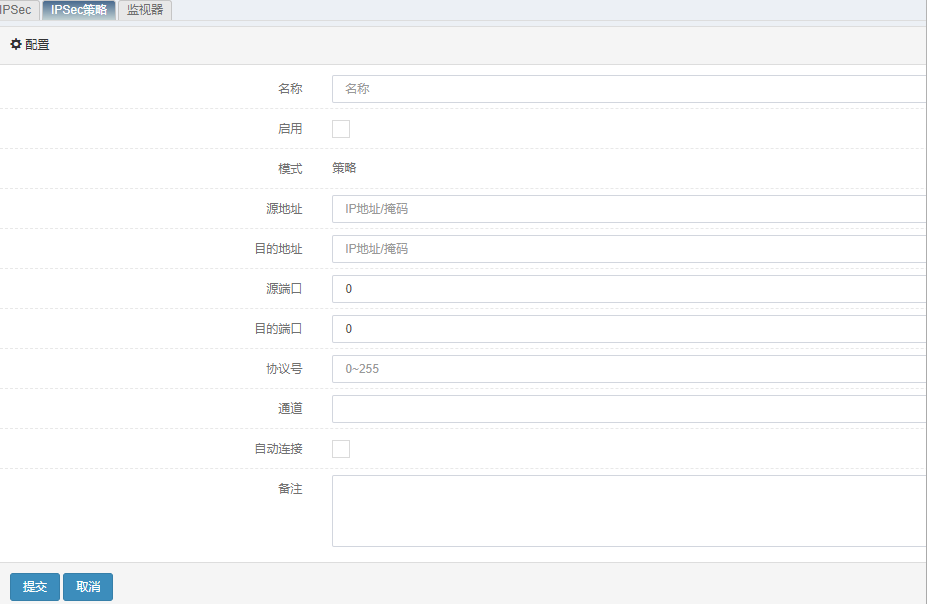

进入网络>VPN>IPsec-VPN>IPsec 策略,点击新建

- 配置源地址、源端口,目的地址、目的端口,协议号。源地址是要保护的本地私网。目的地址是要保护的对端私网。

- 通道选择上一节 IPSEC 协商策略配置建立 VPN 隧道。

28.3 IPSec VPN配置参数

28.3.1 IKE协商参数

IKE 策略定义了 IKE 协商的一组参数。两端 VPN 设备通过 IKE 协议协商建立 ISAKMP 安全关联(IPsec 一阶段 SA) 。

配置步骤:

进入网络>VPN>IPsec-VPN>IPsec,点击

网关名称:IKE 协商的名称。

本地 IP 地址:本地用来接受或发起协商的地址。

远程网关:

静态 IP:指定对端为静态 IP 方式,会出现 IP 地址选项,需要配置对端 IP 地址

动态 IP: 指定对端为动态 IP

模式:IKE 协商的协商模式是野蛮模式还是主模式。

认证方式:在协商过程中所采用的认证方法,可选预共享密钥或证书。

预共享密钥:当采用预共享密钥的认证方法时要输入的密钥值。

本地证书:当采用证书认证方法时要选择的本地证书。

IKE 协商的交互方案:在协商过程中所采用加密算法和验证算法。

DH 组:在协商过程中做 DH 交换时采用的 group 值。

密钥周期:阶段 1 的 SA 的生存时间。

NAT 穿越保持连接的频率:设置 NAT 穿越的保活时间。

本地 ID:设置本地 ID(可选项)。主要用于 NAT 穿越中已经做静态 NAT 的情况。

对端 ID:设置对端 ID(可选项)。主要用于 NAT 穿越中已经做静态 NAT 的情况。

对等体状态检测:是否启用 DPD 功能。

DPD 穿越保持连接的频率:设置对等体检测时间。

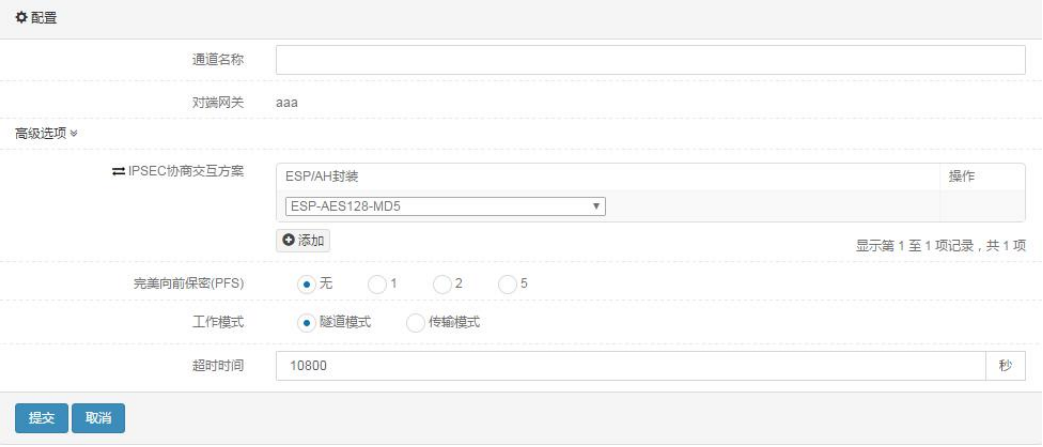

28.3.2 IPSEC协商参数

两端 VPN 设备通过 IKE 协议协商建立 ISAKMP 安全关联后,这些参数用于协商建立 IPsec 二阶段的安全关联。

配置步骤:

进入网络>VPN>IPsec-VPN>IPsec,对应于已建立的 IKE 协商,点击![]() 按钮,进入新建 IPSEC 协商:

按钮,进入新建 IPSEC 协商:

通道名称:IPSEC 协商的名称

对端网关:IKE 协商的网关名称

IPSEC 协商的交互方案:协商 IPSEC 的封装方式以及算法

完美向前保密(PFS):是否需要在 IPSEC 协商过程中采用 DH 交换

工作模式:协商 IPSEC 封装时工作方式

超时时间:可以以秒数或者字节数决定 IPSEC SA 的生存时间

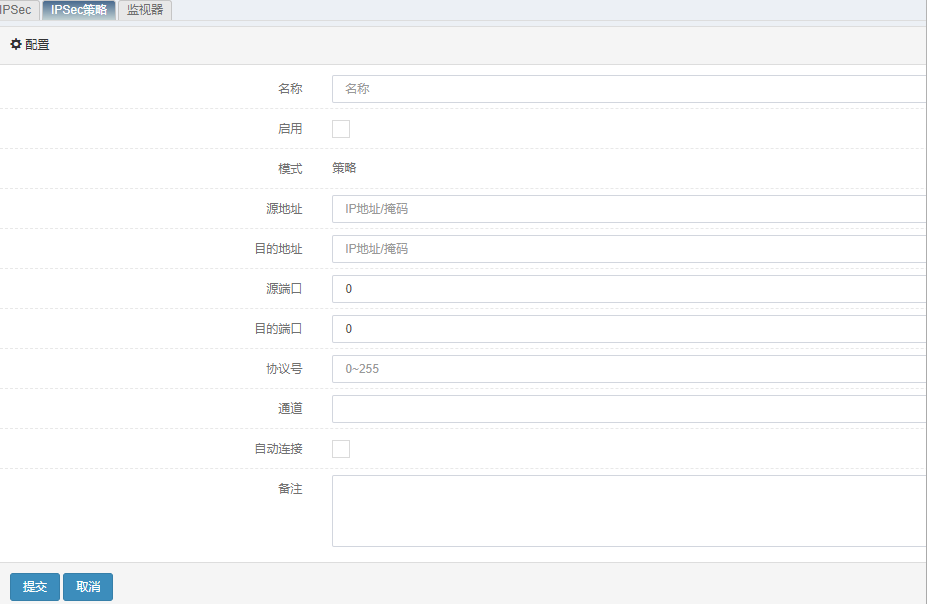

28.3.3 IPsec策略

IPSEC 策略定义了 IPSEC 协商的保护子网等参数。配置步骤:

进入网络>VPN>IPsec-VPN>IPsec 策略,对应于已建立的 IKE 协商,点击![]() 按钮,进入新建 IPsec 策略:

按钮,进入新建 IPsec 策略:

名称:IPsec 策略的名称

启用:是否启用当前策略

源地址:需要保护的本地子网的地址

目的地址:需要保护的对端子网的地址

源端口:需要保护的本地发出流量的源端口

目的端口:需要保护的本地发出流量的目的端口

协议号:需要保护的本地发出流量的目的协议号

通道:保护当前流量的阶段二

自动连接:启用后立即主动发起连接

28.4 配置案例

28.4.1 配置案例1:配置IPSEC基本组网

案例描述

假定网络环境如下图所示,PC 机到 Server 的流量需要经过各自的 FW 设备后在 Internet 上传输,为了保证流量在 Internet 传输过程中的安全性,有必要在 FW_ A 和 FW_B 之间建立 IPSec 的 VPN 隧道以保障通信安全。

FW_B 配置步骤:

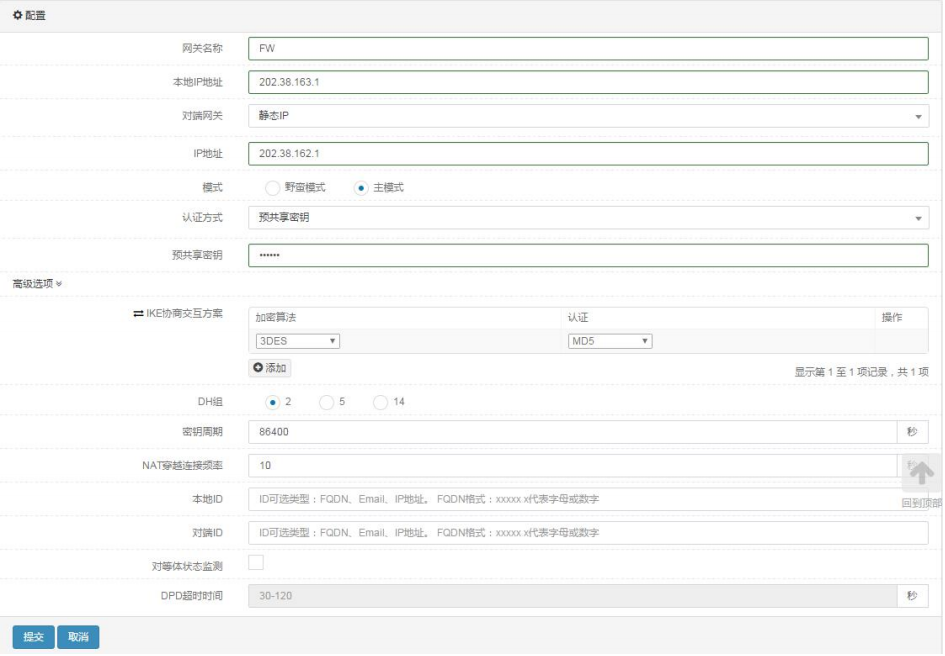

- 进入网络>VPN>IPsec-VPN>IPsec,点击新建,参数配置如下图:

点击提交完成设置。

- 进入网络>VPN>IPsec-VPN>IPsec,点击

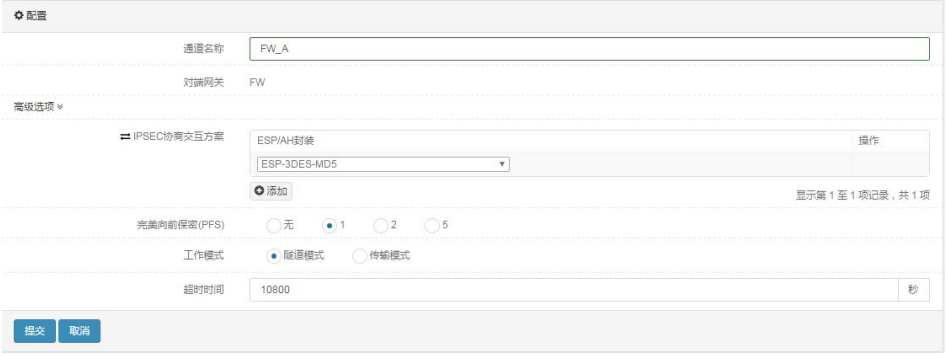

新建 IPSEC 协商,如下图:

新建 IPSEC 协商,如下图:

点击提交完成设置。

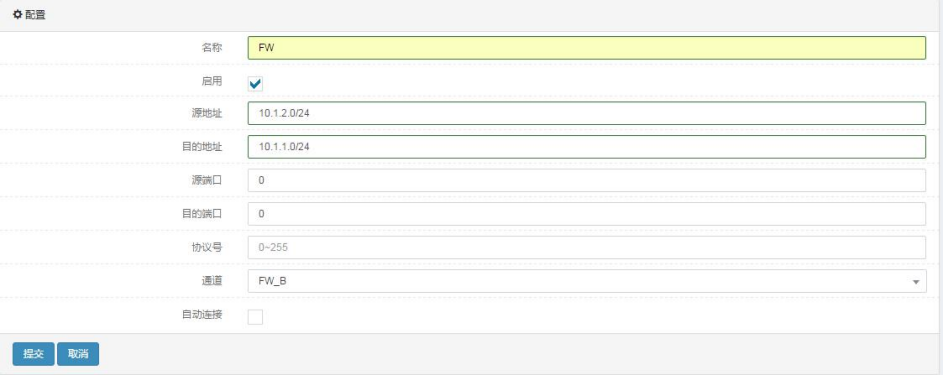

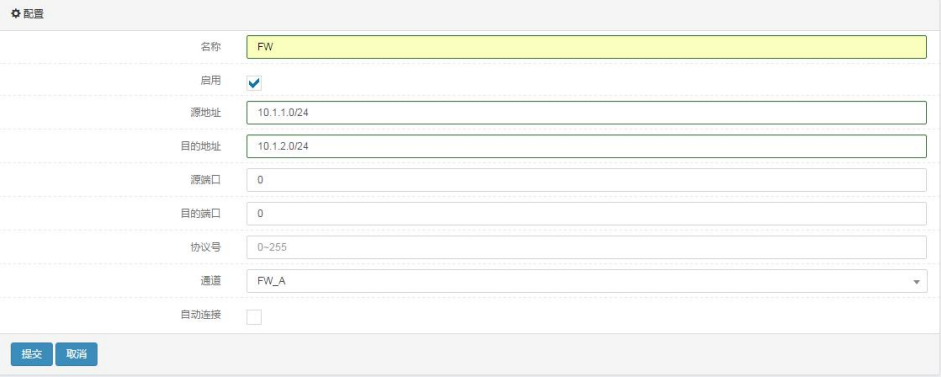

- 进入网络>VPN>IPsec-VPN>IPsec 策略,建立 IPsec 策略,如下图:

点击提交完成设置。

FW_A 配置步骤:

- 进入网络>VPN>IPsec-VPN>IPsec,点击新建,如下图:

点击提交完成设置。

- 进入进入网络>VPN>IPsec-VPN>IPsec,点击

新建 IPSEC 协商,如下图:

新建 IPSEC 协商,如下图:

点击提交完成设置。

- 进入网络>VPN>IPsec-VPN>IPsec 策略,建立 IPsec 策略,如下图:

点击提交完成设置。

28.4.2 配置案例2:配置IPSEC HUB_SPOKE

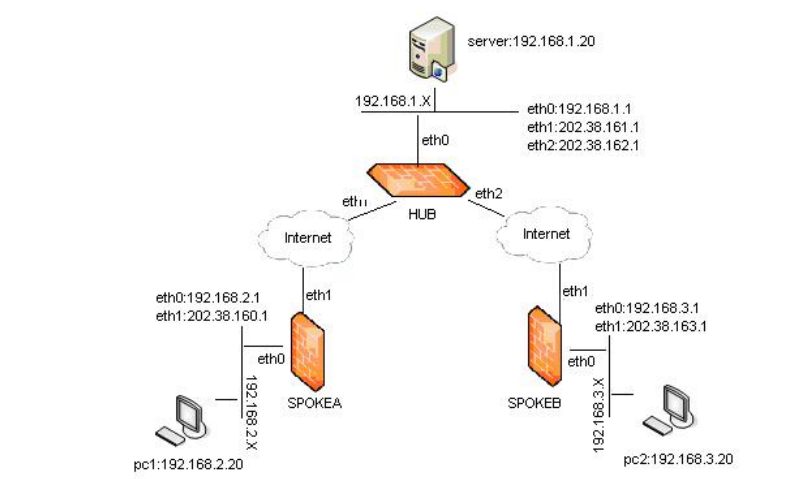

案例描述

假定网络环境如下图所示, SPOKEA 想要访问 SPOKEB,但是他们之间没有网络连接。必须通过 HUB 进行转发。

图 28-2 案例组网图

HUB 配置步骤:

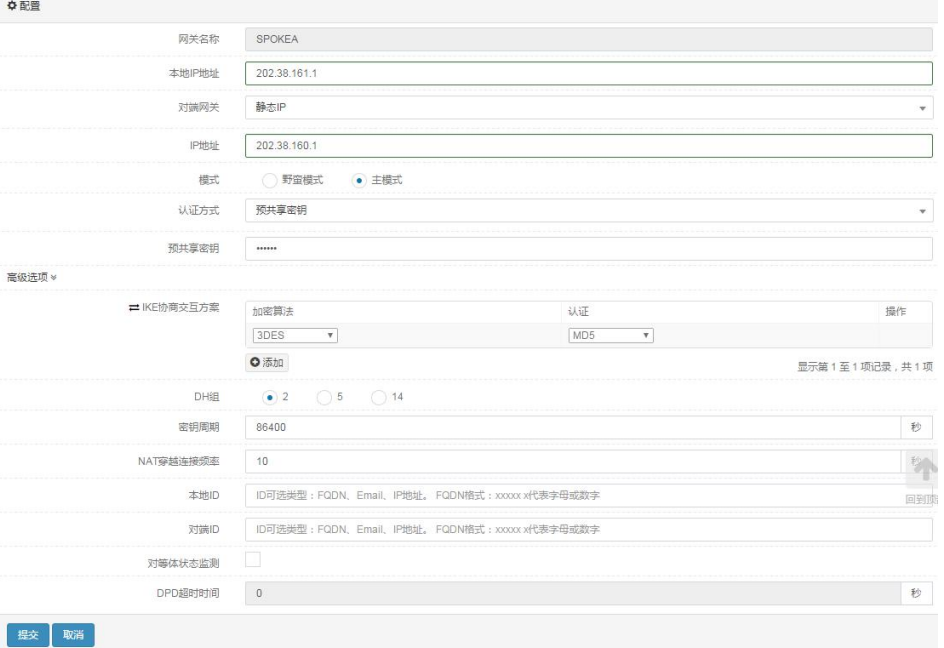

- 进入网络>VPN>IPsec-VPN>IPsec,点击新建,如下图:

分别点击提交完成配置。

- 进入进入网络>VPN>IPsec-VPN>IPsec,点击

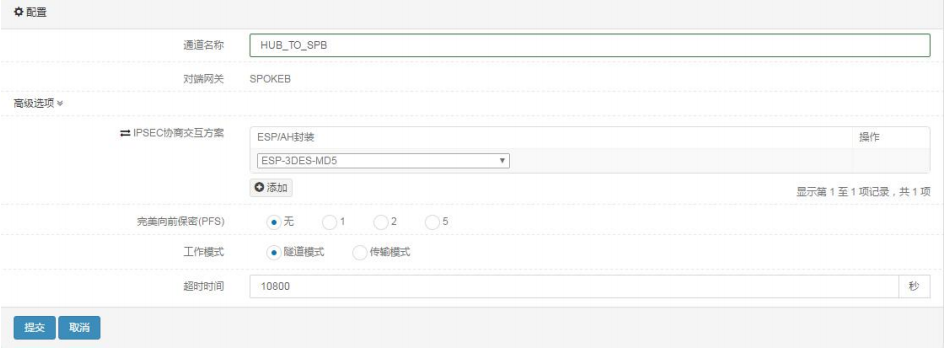

新建 IPSEC 协商,如下图:

新建 IPSEC 协商,如下图:

分别点击提交完成配置。

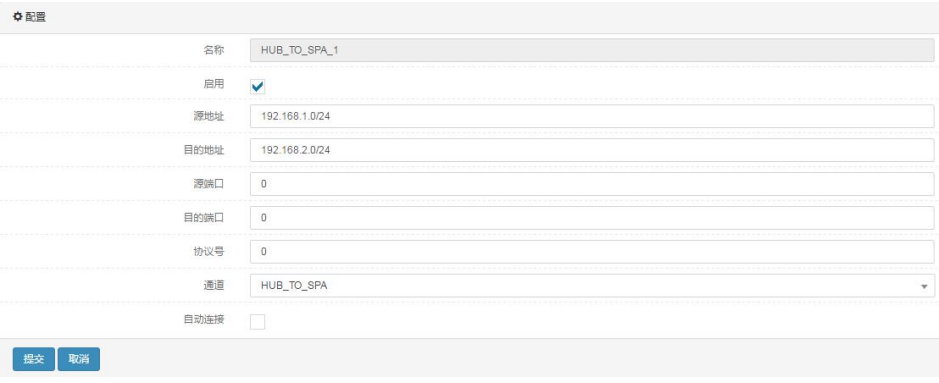

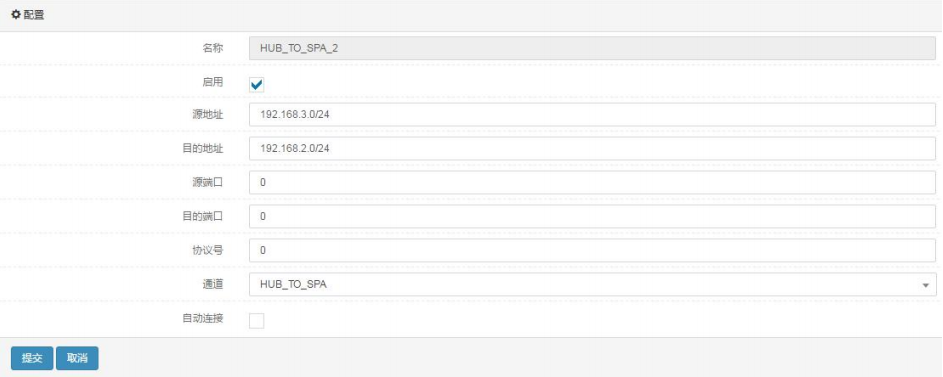

- 进入网络>VPN>IPsec-VPN>IPsec 策略,建立 IPsec 策略,如下图:

分别点击提交完成配置。

SPOKEA 配置步骤:

- 进入网络>VPN>IPsec-VPN>IPsec,点击新建,如下图:

点击提交完成配置。

- 进入进入网络>VPN>IPsec-VPN>IPsec,点击

新建 IPSEC 协商,如下图:

新建 IPSEC 协商,如下图: - :

点击提交完成配置。

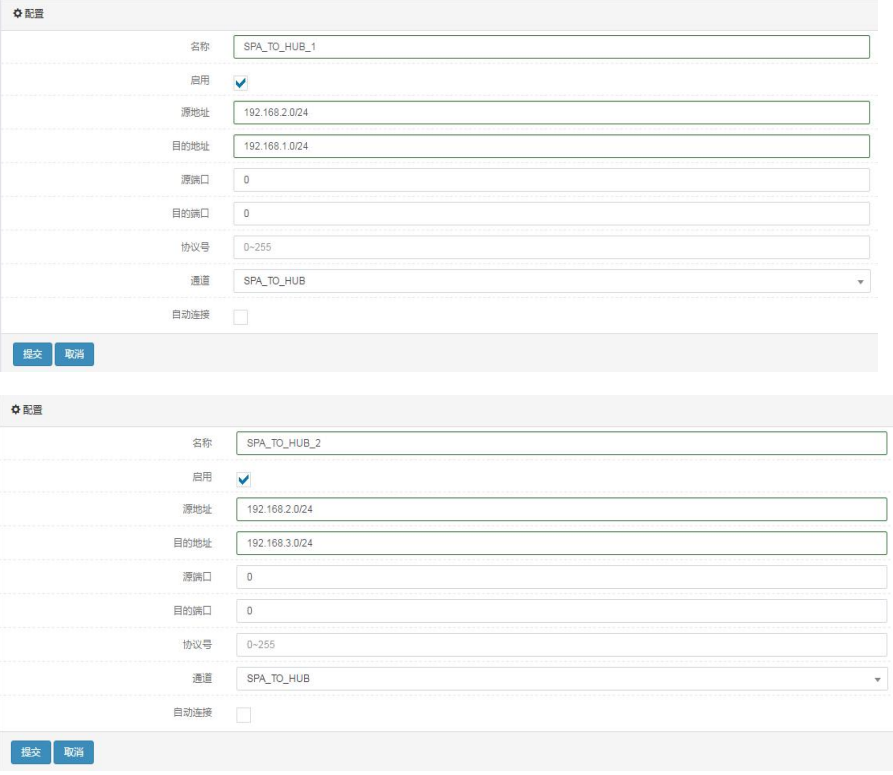

- 进入网络>VPN>IPsec-VPN>IPsec 策略,建立 IPsec 策略,如下图:

分别点击提交完成设置。

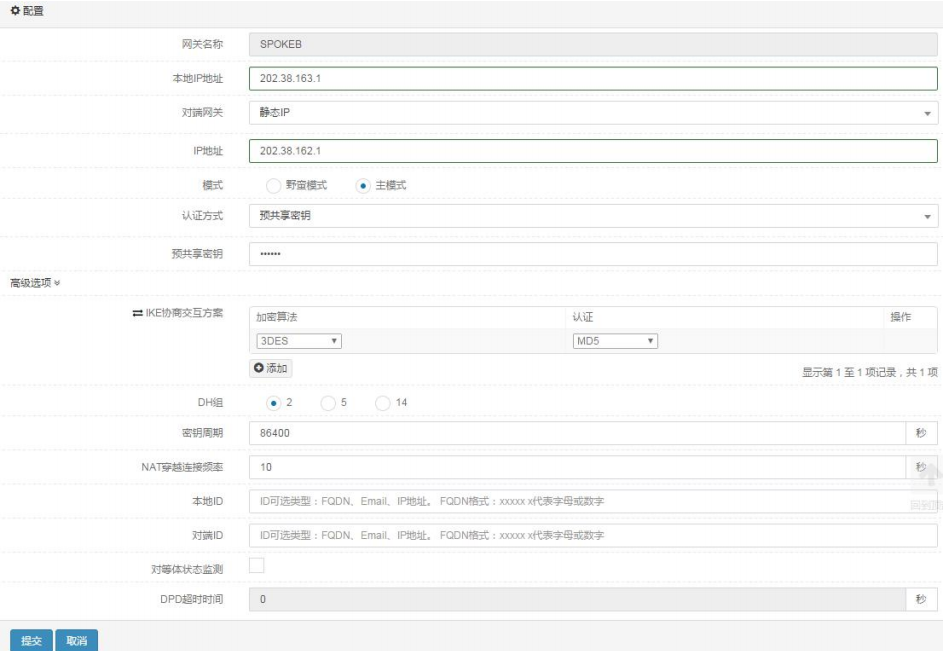

SPOKEB 配置步骤:

- 进入网络>VPN>IPsec-VPN>IPsec,点击新建,如下图:

点击提交完成配置。

- 进入进入网络>VPN>IPsec-VPN>IPsec,点击

新建 IPSEC 协商,

新建 IPSEC 协商,

如下图:

- :

点击提交完成配置。

- 进入网络>VPN>IPsec-VPN>IPsec 策略,建立 IPsec 策略,如下图:

分别点击提交完成设置。

28.5 IPSEC VPN监控与维护

28.5.1 查看SA是否建立

点击网络>VPN>IPsec-VPN>>监视器,如下图:

28.5.2 删除建立的SA

点击![]() 删除两个协商的 SA。

删除两个协商的 SA。

点击查看 IPSEC 阶段 SA 的详细信息。