配置攻击防护

创建攻击防护

配置步骤:

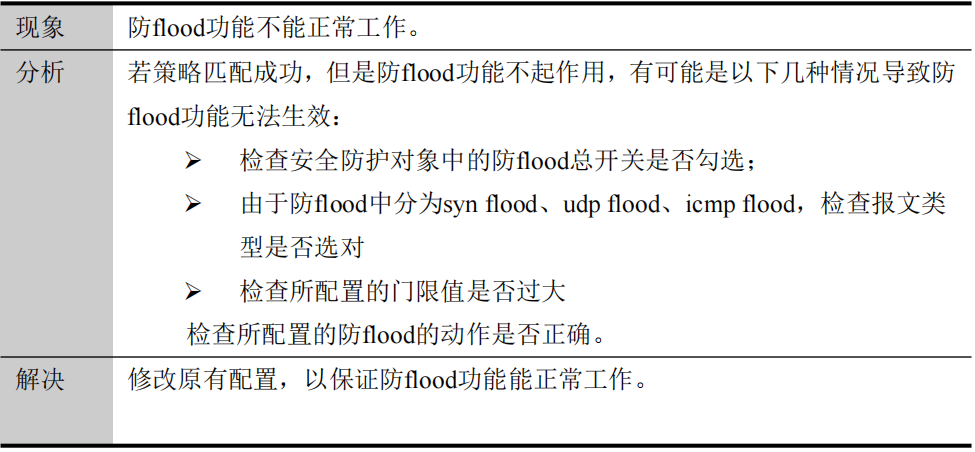

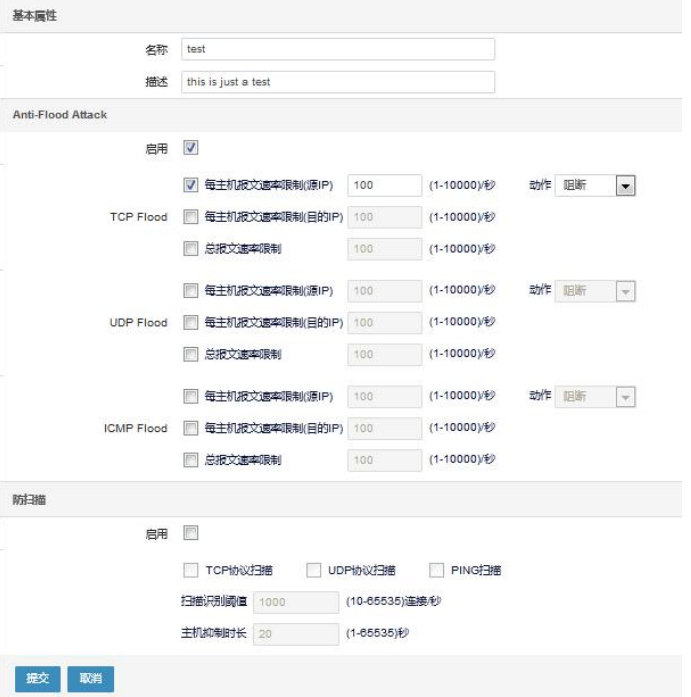

- 进入策略>安全防护>攻击防护,点击新建。

名称:攻击防护名称,支持中文名称。

描述:攻击防护的简单描述信息。

Anti-Flood Attack:配置是否启用防 Flood 攻击。

TCP Flood:选择启用 TCP 协议的防 Flood 攻击功能。TCP Flood 即 SYN Flood 攻击,是众多攻击形式的一种方式。

SYN Flood 利用 TCP 协议的缺陷,向服务器端发送大量伪造的 TCP 连接请求之后,自身不再做出应答,使得服务器端的资源迅速耗尽,从而无法及时处理其它正常的服务请求,严重的时候甚至会导致服务器系统的崩溃。下一代安全防护平台设备的防 SYN Flood 攻击采用了业界最新的 syncookie技术,在很少占用系统资源的情况下,可以有效地抵御 SYN Flood 对受保护服务器的攻击。识别门限:配置 syn 报文个数的阈值,即防 TCP Flood攻击的启动门限,缺省配置为 100。动作:阻断、警告、syncookie。

UDP Flood:选择启用 UDP 协议的防 Flood 攻击功能。识别门限:配置 UDP报文个数的阈值,即防 UDP Flood 攻击的启动门限,缺省配置为 100。动 作:阻断、警告。

ICMP Flood:选择启用 ICMP 协议的防 Flood 攻击功能。识别门限:配置ICMP 报文个数的阈值,即防 ICMP Flood 攻击的启动门限,缺省配置为 100。

动作:阻断、警告。

防扫描:配置是否启用防扫描攻击。

TCP 协议扫描:根据实际网络情况,当受到 TCP 扫描攻击时,可以配置防TCP 扫描。当一个源 IP 地址在 1 秒内将含有 TCP SYN 片段的 IP 封包发送给位于相同目标 IP 地址的不同端口(或者不同目标地址的相同端口)数量大于配置

的阈值时,即认为其进行了一次 TCP 扫描,系统将其标记为 TCP SCAN,并在配置的阻断时间内拒绝来自于该台源主机的所有其它 TCP SYN 包。启用防 TCP 扫描,可能会占用比较多的内存。

UDP 协议扫描:根据实际网络情况,当受到 UDP 扫描攻击时,可以配置防UDP SCAN 扫描。当一个源 IP 地址在 1 秒内将含有 UDP 的 IP 封包发送给位于相同目标 IP地址的不同端口(或者不同目标地址的相同端口)数量大于配置的阈值时,

即进行了一次 UDP 扫描,系统将其标记为 UDP SCAN,并在配置的阻断时间内拒绝来自于该台源主机的所有其它 UDP 包。启用防 UDP 扫描,可能会占用比较多的内存。

PING 扫描:根据实际网络情况,当受到 PING 扫描攻击时,可以配置防 PING扫描。当一个源 IP 地址在 1 秒内发送给不同主机的 ICMP 封包超过门限值时,即进行了一次地址扫描。此方案的目的是将 ICMP 封包( 通常是应答请求) 发

送给各个主机,以期获得至少一个回复,从而查明目标地址。下一代安全防护平台设备在内部记录从某一远程源地点发往不同地址的 ICMP 封包数目。

当某个源 IP 被标记为地址扫描攻击,则系统在配置的阻断时间内拒绝来自该主机的其它更多 ICMP 封包。启用防 PING 扫描,可能会占用比较多的内存。

主机抑制时长:设置防扫描功能的阻断时间,当系统检测到扫描攻击时,在配置的时长内拒绝来自于该台源主机的所有其它攻击包,缺省配置为 20 秒。

扫描识别阈值:防扫描功能的扫描识别门限,超过阈值时,该源 IP 被标记为扫描攻击,来自于该台源主机的所有其它攻击包都被阻断,缺省配置为1000。

- 输入攻击防护名称和描述,配置好各项功能:

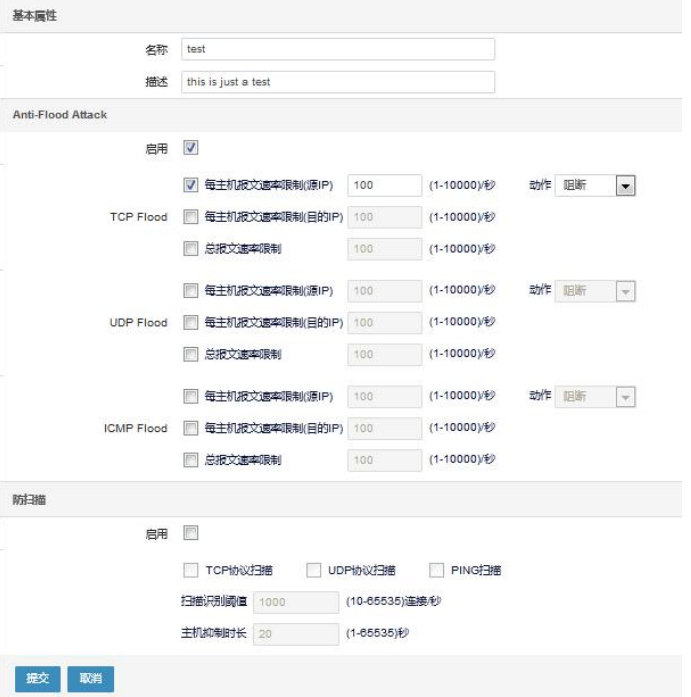

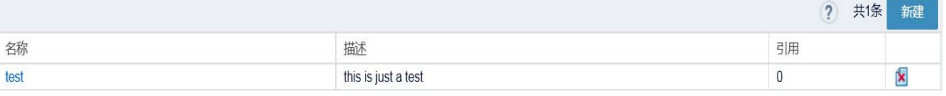

- 点击提交,完成对攻击防护的配置,显示如下页面:

编辑攻击防护

已经创建的攻击防护可以编辑修改。

- 进入策略>安全防护>攻击防护,如下图:

- 单击需要修改的攻击防护名称,进行修改编辑。

可以对该攻击防护进行配置修改,其中名称不能改变。

- 点击更新完成修改的配置。

删除攻击防护

1.进入策略>安全防护>攻击防护,如下图:

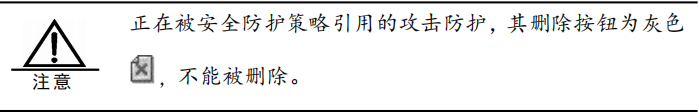

2.选择需要删除的攻击防护,点击 ![]() 进行删除。

进行删除。

3.点击确定,完成攻击防护的删除。

在安全防护策略中引用攻击防护

攻击防护只有在安全防护策略中被引用才能生效,符合安全防护策略的报文才能受该攻击防护的保护。

攻击防护监控与维护

查看攻击防护日志

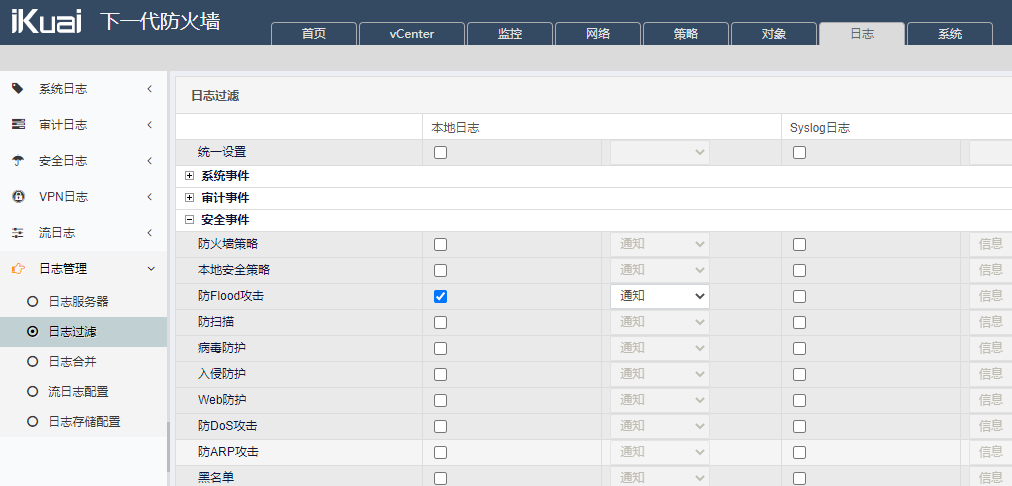

- 进入日志>日志管理>日志过滤,勾选防 Flood 攻击模块的相关日志,并设置日志的级别,点击确定。

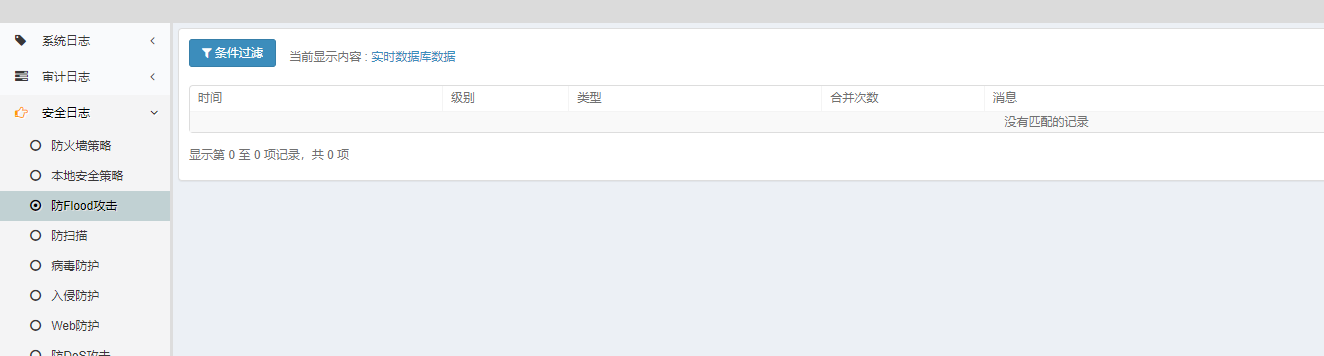

- 进入日志>安全日志>防 Flood 攻击里查看相关的防 Flood 攻击安全日志。

常见故障分析

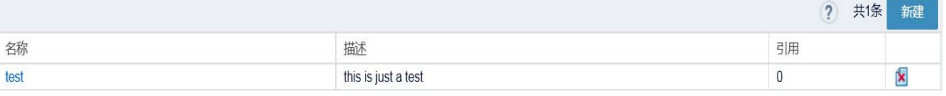

故障现象:防flood功能不能正常工作